Comment résoudre les problèmes de confidentialité et de sécurité des données lors de l'embauche de pigistes

Publié: 2022-04-28L'embauche de pigistes est un moyen très rentable de faire évoluer une entreprise, en particulier pour les startups et les petites entreprises.

Non seulement l'économie en plein essor des concerts permet aux entreprises d'embaucher des professionnels à des tarifs compétitifs, mais les indépendants coûtent également beaucoup moins cher à entretenir qu'une équipe interne. Vous n'avez pas à investir dans un espace de bureau à long terme, une formation et des avantages sociaux.

Cependant, embaucher des pigistes pour propulser votre entreprise comporte des risques.

Étant donné que les pigistes sont plus susceptibles de travailler à distance, vous pouvez laisser votre organisation vulnérable à un certain nombre de menaces en ligne. Cela inclut l'écoute électronique, les appareils infectés par des logiciels malveillants et le partage de fichiers non chiffrés.

Dans cet article, nous discuterons des meilleurs conseils de cybersécurité qui vous aideront à faire face aux risques associés au travail à distance.

Commençons.

Utilisation de réseaux privés virtuels

Embaucher des freelances ne sera pas si problématique s'ils n'ont pas tendance à travailler via des réseaux WiFi publics.

N'oubliez pas que le piratage d'un point d'accès WiFi ouvert est un jeu d'enfant pour un cybercriminel expérimenté. L'attaque de réinstallation de clé ou KRACK, par exemple, permet aux pirates d'intercepter les communications via le réseau, de décrypter les informations et éventuellement d'injecter des données malveillantes dans les flux TCP.

Bien sûr, vous avez toujours la possibilité d'interdire aux indépendants de travailler à partir de réseaux WiFi publics. Malheureusement, cela pourrait considérablement limiter le bassin de pigistes parmi lesquels vous pouvez choisir, car beaucoup d'entre eux préfèrent travailler dans des cafés, des hôtels et des bibliothèques publiques.

Une solution efficace consiste à utiliser un VPN ou un réseau privé virtuel qui peut masquer l'adresse IP d'un appareil, protégeant ainsi vos indépendants contre les écoutes numériques.

Bien que les VPN soient désormais largement utilisés comme moyen de contourner le contenu restreint à une région, ils sont à l'origine conçus pour permettre aux entreprises d'établir des connexions en ligne sécurisées avec des appareils. Ils répondent toujours bien à cet objectif, en particulier les logiciels VPN de niveau entreprise.

Pour une liste des meilleurs fournisseurs de VPN, n'hésitez pas à consulter Top50vpn.com pour votre référence et votre guide

Tirer parti de l'authentification à deux facteurs

Lorsque vous travaillez avec des indépendants, en particulier sur des projets de développement Web, vous devez parfois leur donner un accès administrateur à votre CMS ou à votre compte d'hébergement Web.

Peu importe que vous utilisiez un VPN ou non. S'ils deviennent négligents ou ne testent pas leur service VPN, leurs identifiants de connexion pourraient tomber entre de mauvaises mains.

Leur seule adresse e-mail pourrait ouvrir la voie à une attaque par force brute , qui implique un outil qui génère d'innombrables mots de passe dans le but d'obtenir un accès non autorisé à n'importe quel système. Vous ne pouvez pas non plus exclure la possibilité d'un vol d'appareil, qui pourrait permettre aux pirates d'accéder à tous les mots de passe et données sensibles de votre pigiste.

Un moyen fiable de lutter contre les accès non autorisés consiste à utiliser des services offrant une authentification à deux facteurs. Cela inclut les fournisseurs de services d'hébergement Web, les systèmes de gestion de contenu et les outils de gestion de projet.

Il existe également des applications tierces qui permettent l'authentification à deux facteurs avec divers services Web. Authy, par exemple, peut permettre à vos indépendants de sécuriser leurs comptes sur Gmail, Facebook et un certain nombre d'outils de collaboration en ligne.

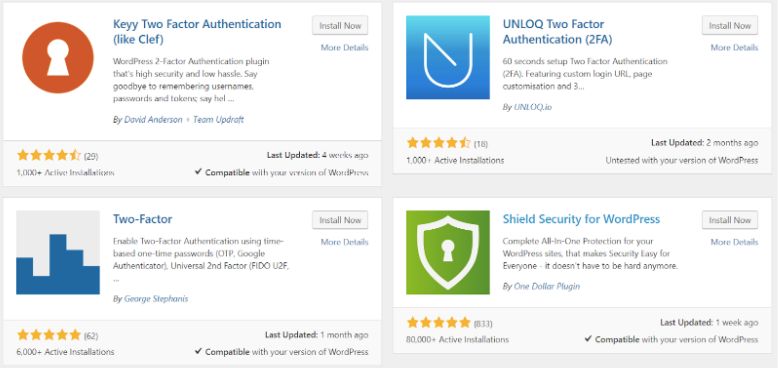

Les plates-formes de sites Web telles que WordPress prennent également en charge les modules complémentaires logiciels ou «plugins» qui vous permettent d'intégrer l'authentification à deux facteurs dans votre backend. Un bon nombre de ces outils peuvent également être utilisés gratuitement sans aucune restriction significative sur leur fonctionnalité.

Utiliser un partage de mot de passe plus intelligent

Une autre façon de collaborer en ligne en toute sécurité avec des pigistes consiste à utiliser un partage de mot de passe plus intelligent.

Gardez à l'esprit qu'un mot de passe volé, en particulier pour un compte de messagerie, peut entraîner un effet domino qui peut donner aux pirates un contrôle total sur votre écosystème numérique. Alors que les pigistes ne prendront probablement jamais possession d'un compte avec des privilèges d'accès maximaux, les pirates peuvent toujours les exploiter pour les attaques de ransomwares.

C'est pourquoi vous ne pouvez pas simplement partager avec désinvolture des mots de passe et d'autres informations sensibles, que vous fassiez confiance ou non à la personne qui les reçoit.

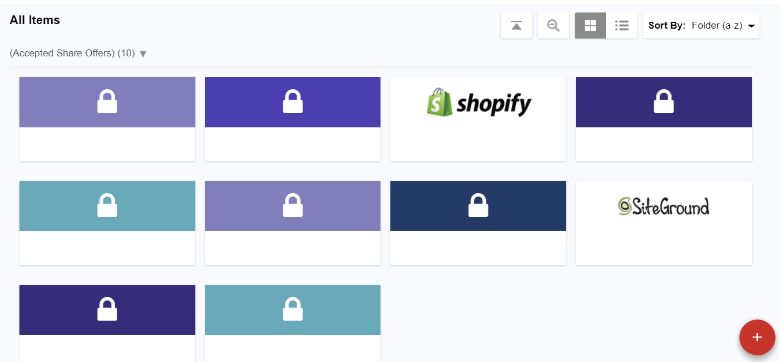

Au lieu de partager des informations par e-mail ou par chat, vous pouvez implémenter l'utilisation de gestionnaires de mots de passe comme LastPass et Dashlane. Ceux-ci peuvent permettre à vos pigistes d'utiliser vos identifiants de connexion sans leur révéler les mots de passe.

Les outils de partage de mots de passe encouragent également les indépendants à agir de manière plus responsable en ce qui concerne les identifiants de connexion.

Vous serez peut-être surpris du nombre de personnes, y compris des professionnels, qui ont des habitudes de mot de passe hilarantes et dangereuses.

Des études ont montré que certains des mots de passe les plus populaires incluent des chaînes de texte de base telles que "qwerty", "12345", "mot de passe" et "123456". De plus, jusqu'à 73 % de tous les comptes en ligne partagent des mots de passe réutilisés par le même utilisateur.

Porter l'hygiène des mots de passe à l'attention d'un pigiste lors de son embauche est un pas dans la bonne direction. Mais avec un outil de partage de mot de passe, vous n'avez pas à laisser la sécurité et l'intégrité de vos systèmes entre leurs mains.

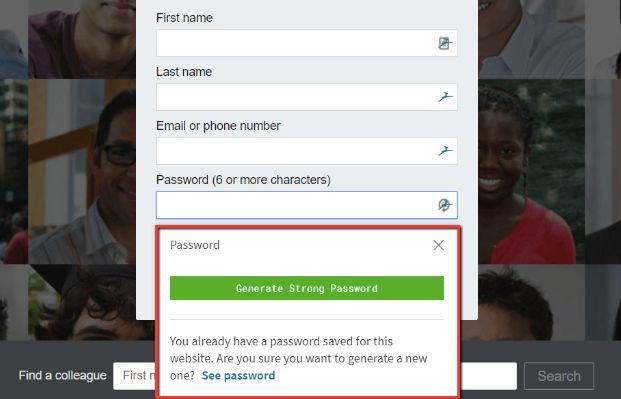

Dashlane, par exemple, propose de générer des mots de passe forts chaque fois qu'ils accèdent à une page de création de compte. Ces mots de passe comprennent une combinaison de lettres majuscules et minuscules ainsi que des chiffres - quelque chose que même les propriétaires de compte eux-mêmes auront du mal à saisir manuellement.

Utilisation des outils de messagerie cryptée

Une communication efficace est une préoccupation majeure lorsque vous travaillez avec des pigistes.

Alors que de nombreuses entreprises peuvent se débrouiller sans incidents en utilisant le courrier électronique comme principal moyen de communication, cela n'annule pas le besoin d'un outil de messagerie sécurisé et approprié comme WhatsApp et Telegram.

Ce sont des outils dotés de fonctionnalités de sécurité qui peuvent vous protéger contre les cybercriminels.

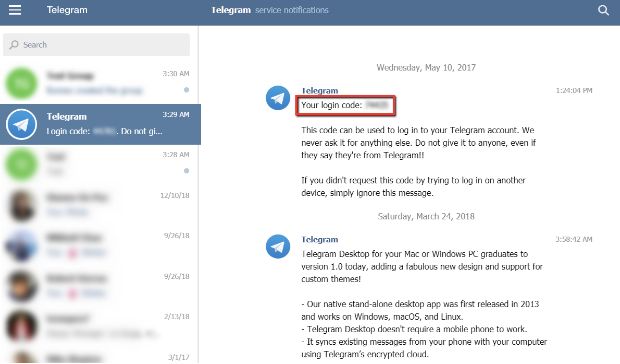

Par exemple, outre le puissant cryptage de bout en bout en place, Telegram vous permet également d'envoyer des messages avec des minuteries d'autodestruction qui purgent de manière irréversible toutes les informations envoyées. Il dispose également d'une authentification à deux facteurs intégrée qui utilise des codes d'accès à usage unique envoyés par SMS.

Avec un outil de messagerie chiffré en main, vous pouvez envoyer des fichiers et partager des informations sensibles en toute confiance. Ces outils proposent également des plans gratuits qui vous permettent de profiter de leurs fonctionnalités de sécurité robustes sans dépenser un centime.

Obtenir plus que des conseils sur la cybersécurité

Bien qu'une main-d'œuvre distante puisse être l'atout le plus précieux d'une petite organisation, elle peut également constituer son plus grand risque en matière de cybersécurité.

Les conseils de cybersécurité ci-dessus devraient être plus que suffisants pour protéger votre entreprise des pirates, même avec des dizaines de pigistes à votre disposition. N'oubliez pas qu'en matière de cybersécurité, vous ne pouvez jamais être trop préparé.

Recherchez toujours plus d'opportunités pour renforcer votre sécurité en ligne. Si vous avez d'autres suggestions ou si vous souhaitez poser des questions, n'hésitez pas à laisser un commentaire ci-dessous.