4 conseils de cybersécurité pour les entreprises

Publié: 2022-11-01Chaque mois d'octobre est le mois de la sensibilisation à la cybersécurité, et cette année, les deux organisations à l'origine de la campagne internationale - la Cybersecurity and Infrastructure Security Agency (CISA) et la National Cybersecurity Alliance (NCA) - mettent en évidence quatre mesures clés que chacun peut prendre pour mieux protéger contre les cybermenaces.

Dans cet article, nous discuterons des quatre étapes et pourquoi elles sont essentielles, ainsi que de précieux conseils que les propriétaires de petites et moyennes entreprises peuvent suivre pour s'assurer que leurs entreprises et leurs employés sont protégés.

Étape 1 — Réfléchissez avant de cliquer : reconnaissez et signalez l'hameçonnage

L'hameçonnage est un type de cyberattaque dans lequel un attaquant tente d'amener quelqu'un à faire quelque chose qu'il ne devrait pas faire, comme cliquer sur un lien malveillant ou partager son nom d'utilisateur et son mot de passe. C'est une énorme menace pour les entreprises, car une petite erreur commise par un employé peut entraîner la chute de données sensibles de l'entreprise et/ou des clients entre de mauvaises mains, l'installation de logiciels malveillants sur les ordinateurs de l'entreprise et de nombreux autres problèmes graves de cybersécurité.

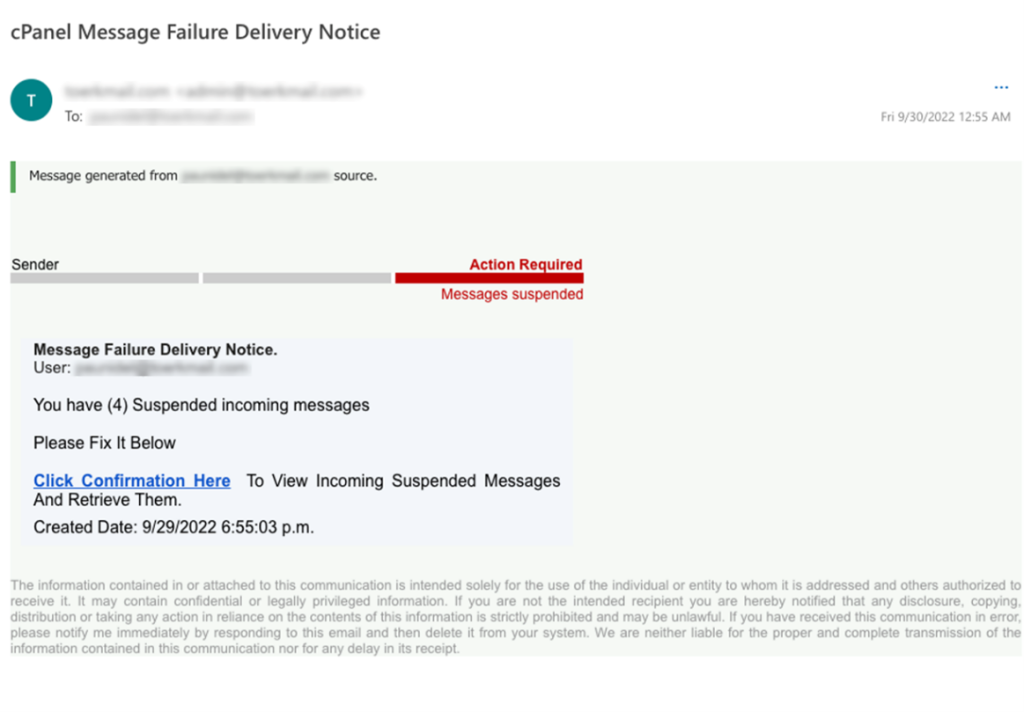

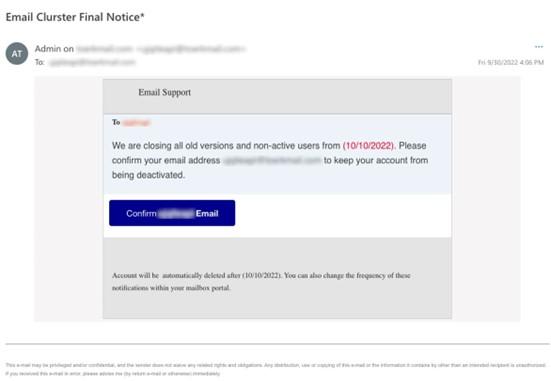

Le phishing se produit le plus souvent par e-mail. Vous trouverez ci-dessous deux exemples réels d'e-mails de phishing qui ont été détectés par Trend Micro, un leader mondial de la cybersécurité, en septembre.

Comme vous pouvez le voir, les exemples ci-dessus semblent légitimes. Cependant, il existe certains signes courants d'escroqueries par hameçonnage que les employés peuvent être formés pour reconnaître, notamment :

- Menaces ou sentiment d'urgence - "Votre compte sera fermé dans 24 heures si vous ne cliquez pas sur ce bouton", par exemple.

- Une adresse e-mail douteuse - Si un e-mail prétend provenir d'une certaine entreprise, mais que le domaine de l'adresse e-mail n'inclut pas le nom de l'entreprise, c'est un énorme drapeau rouge.

- Pièces jointes suspectes - Les cybercriminels joignent souvent des fichiers aux e-mails qui, une fois ouverts, installent des logiciels malveillants.

- Demandes étranges - Les e-mails improvisés qui demandent un paiement et/ou des informations personnelles sont presque certainement des escroqueries par hameçonnage.

- Erreurs de grammaire et d'orthographe.

En plus de s'assurer que tous les employés savent à quoi faire attention lorsqu'il s'agit des signes courants d'escroqueries par hameçonnage, un logiciel de sécurité doit être installé sur tous les ordinateurs de l'entreprise. Recherchez un produit doté de fonctionnalités anti-hameçonnage - la plupart des logiciels de sécurité d'entreprises bien connues l'incluront.

Si vous ou l'un de vos employés recevez un e-mail d'hameçonnage, transférez-le au groupe de travail anti-hameçonnage à l'adresse [email protected]. Les escroqueries par hameçonnage peuvent également être signalées à la FTC sur FTC.gov/complaint.

Étape #2 - Mettez à jour votre logiciel

Il est essentiel de s'assurer que les systèmes d'exploitation et les applications de tous les ordinateurs de l'entreprise sont régulièrement mis à jour avec les dernières versions logicielles, car les mises à jour logicielles incluront régulièrement des correctifs pour les problèmes de sécurité connus. L'utilisation de logiciels obsolètes facilite considérablement l'exploitation d'un ordinateur/système par les cybercriminels.

Les attaques mondiales de rançongiciels WannaCry/WannaCrypt en 2017 ciblaient les ordinateurs Microsoft exécutant des logiciels obsolètes qui présentaient une vulnérabilité connue qui avait déjà été corrigée par Microsoft. Cependant, comme de nombreux ordinateurs n'avaient pas été mis à jour, les cybercriminels ont pu profiter de l'exploit et y installer des logiciels de rançon qui ont causé des dommages estimés à 4 milliards de dollars.

Si votre entreprise n'emploie qu'un très petit nombre d'employés, enseignez-leur l'importance d'installer les dernières mises à jour logicielles et rappelez-leur de temps en temps de vérifier s'il y en a de nouvelles. Cependant, si cela n'est pas pratique, envisagez d'embaucher une personne pour s'occuper des problèmes liés à l'informatique ou de confier cette responsabilité à un employé existant, féru de technologie.

Étape #3 - Utilisez des mots de passe forts

À l'aide d'un logiciel de piratage de mots de passe, un cybercriminel peut déchiffrer instantanément un mot de passe à 10 caractères composé uniquement de chiffres, tandis qu'un mot de passe à 14 caractères composé d'un mélange de chiffres, de lettres majuscules et minuscules et de symboles (@, %, &, etc. .) prendrait 200 millions d'années.

Cependant, il est difficile de se souvenir de mots de passe complexes, il peut donc être difficile de résister à la tentation d'utiliser des mots de passe sous-optimaux. Si seulement il existait un moyen simple de créer des mots de passe forts, difficiles à pirater et mémorables, n'est-ce pas ? Eh bien, il y en a! Vous pouvez créer des mots de passe forts à partir de paroles de chansons mémorables, de poèmes, etc. en utilisant des lettres, des chiffres et des caractères pour représenter des mots et/ou des lettres.

Par exemple, prenez les paroles d'AC/DC "C'est un long chemin vers le sommet si vous voulez du rock 'n' roll". Cela peut être converti en un mot de passe fort comme ceci : i @ Lw2tTiUwr'n'r ( c'est un long chemin vers le top si vous voulez rock 'n' r ) . Tant que vous vous en souvenez, vous pouvez aussi être aussi créatif que vous le souhaitez. Par exemple, le signe dollar peut être utilisé pour représenter la lettre "S" ou le mot "argent" et les parenthèses constituent un bon substitut difficile à deviner pour la lettre "O".

Vous pouvez vérifier la force de vos mots de passe et combien de temps il faudrait à un pirate pour les déchiffrer en cliquant ici.

Vous devriez également envisager d'acheter un gestionnaire de mots de passe pour vos employés. Les gestionnaires de mots de passe peuvent générer et stocker automatiquement des mots de passe sécurisés, permettant à chaque employé d'avoir des mots de passe uniques et ultra-forts pour tous ses comptes, sans avoir besoin de tous les mémoriser. De nombreux fournisseurs de gestionnaires de mots de passe proposent également des licences spécialement conçues pour les petites et moyennes entreprises.

Étape #4 - Activer l'authentification multifacteur

L'authentification multifacteur (MFA) - également appelée authentification à deux facteurs (2FA) - ajoute une couche de protection supplémentaire aux comptes en obligeant les utilisateurs à fournir deux formes d'informations distinctes pour se connecter.

Classiquement, les utilisateurs se connectent avec un nom d'utilisateur et un mot de passe (le mot de passe étant la première forme/facteur d'identification). Cependant, MFA exige que les utilisateurs fournissent un facteur supplémentaire pour prouver qu'ils sont bien ceux qu'ils prétendent être, comme un code envoyé à un numéro de téléphone de confiance. Selon Google, la MFA via SMS permet de "bloquer 100 % des robots automatisés, 96 % des attaques de phishing en masse et 76 % des attaques ciblées".

Il existe plusieurs méthodes d'authentification courantes pour MFA, notamment la vérification par SMS, la vérification des e-mails et les applications d'authentification. Cependant, quelle que soit la méthode d'authentification utilisée, les améliorations apportées à la sécurité des comptes sont considérables.

Il est fortement recommandé d'activer la MFA sur tous vos comptes personnels et professionnels et d'obliger les employés à l'activer sur tous leurs comptes professionnels.

Pour en savoir plus sur le Mois de la sensibilisation à la cybersécurité et comment vous pouvez y participer, cliquez ici.