4 wskazówki dotyczące cyberbezpieczeństwa dla firm

Opublikowany: 2022-11-01Co roku w październiku obchodzony jest Miesiąc Świadomości Cyberbezpieczeństwa, a w tym roku dwie organizacje stojące za międzynarodową kampanią — Agencja ds. Bezpieczeństwa Cyberbezpieczeństwa i Infrastruktury (CISA) oraz National Cybersecurity Alliance (NCA) — podkreślają cztery kluczowe kroki, które każdy może podjąć, aby lepiej chronić się przed zagrożeniami cybernetycznymi.

W tym poście omówimy cztery kroki i dlaczego są one niezbędne, a także przedstawimy kilka cennych wskazówek, z których mogą skorzystać właściciele małych i średnich firm, aby zapewnić ochronę ich firmom i pracownikom.

Krok #1 — Pomyśl, zanim klikniesz: Rozpoznaj i zgłoś phishing

Phishing to rodzaj cyberataku, w którym osoba atakująca próbuje nakłonić kogoś do zrobienia czegoś, czego nie powinien, na przykład kliknięcia złośliwego łącza lub udostępnienia nazwy użytkownika i hasła. Stanowi ogromne zagrożenie dla firm, ponieważ jeden mały błąd pracownika może spowodować, że wrażliwe dane firmy i/lub klientów wpadną w niepowołane ręce, instalacja złośliwego oprogramowania na firmowych komputerach i wiele innych poważnych problemów związanych z cyberbezpieczeństwem.

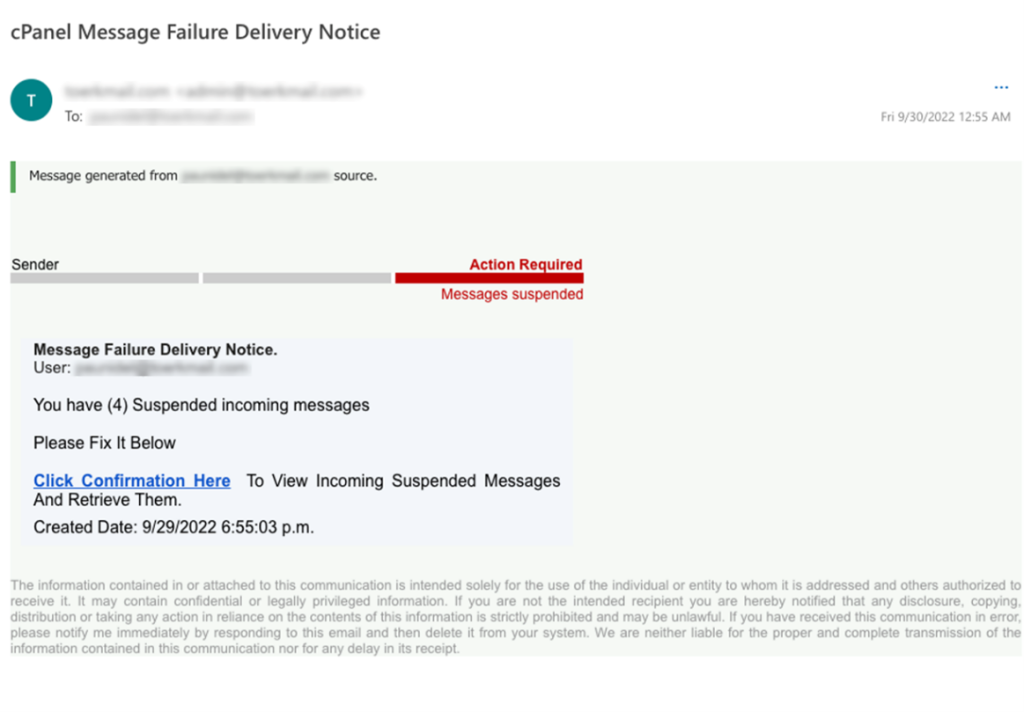

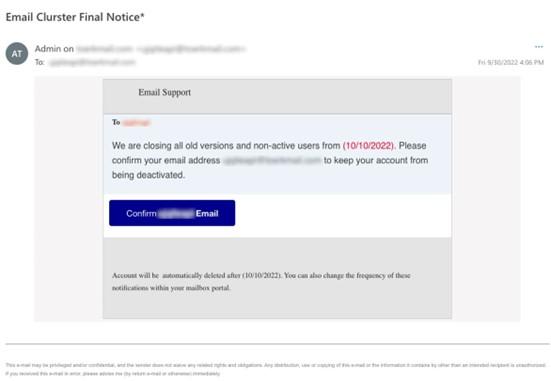

Phishing najczęściej odbywa się za pośrednictwem poczty e-mail. Poniżej znajdują się dwa przykłady prawdziwych wiadomości phishingowych, które zostały wykryte przez firmę Trend Micro — światowego lidera w dziedzinie cyberbezpieczeństwa — we wrześniu.

Jak widać, powyższe przykłady wyglądają na uzasadnione. Istnieją jednak pewne typowe oznaki oszustw związanych z wyłudzaniem informacji, które pracownicy mogą zostać przeszkoleni w rozpoznawaniu, w tym:

- Zagrożenia lub poczucie pilności — na przykład „Twoje konto zostanie zamknięte w ciągu 24 godzin, jeśli nie klikniesz tego przycisku”.

- Wątpliwy adres e-mail — jeśli wiadomość e-mail twierdzi, że pochodzi od określonej firmy, ale domena adresu e-mail nie zawiera nazwy firmy, jest to ogromna czerwona flaga.

- Podejrzane załączniki — cyberprzestępcy często dołączają do wiadomości e-mail pliki, które po otwarciu instalują złośliwe oprogramowanie.

- Dziwne prośby — nieoczekiwane e-maile z prośbą o płatność i/lub podanie danych osobowych są prawie na pewno oszustwami phishingowymi.

- Błędy gramatyczne i ortograficzne.

Oprócz upewnienia się, że wszyscy pracownicy wiedzą, na co zwracać uwagę, jeśli chodzi o typowe oznaki oszustw typu phishing, na wszystkich komputerach firmy należy zainstalować oprogramowanie zabezpieczające. Poszukaj produktu, który jest wyposażony w funkcje antyphishingowe — większość oprogramowania zabezpieczającego znanych firm będzie je zawierać.

Jeśli Ty lub jeden z Twoich pracowników otrzymacie wiadomość e-mail phishingową, prześlij ją do Anti-Phishing Working Group na adres [email protected]. Oszustwa związane z wyłudzaniem informacji można również zgłaszać do FTC na stronie FTC.gov/complaint.

Krok #2 — Zaktualizuj swoje oprogramowanie

Upewnienie się, że wszystkie systemy operacyjne i aplikacje komputerów firmowych są regularnie aktualizowane do najnowszych wersji oprogramowania, jest niezbędne, ponieważ aktualizacje oprogramowania będą regularnie zawierały poprawki znanych problemów z zabezpieczeniami. Korzystanie z nieaktualnego oprogramowania znacznie ułatwia cyberprzestępcom wykorzystywanie komputera/systemu.

Globalne ataki ransomware WannaCry/WannaCrypt w 2017 r. miały na celu komputery Microsoft z nieaktualnym oprogramowaniem, które posiadało znaną lukę, która została już naprawiona przez Microsoft. Jednak, ponieważ wiele komputerów nie zostało zaktualizowanych, cyberprzestępcy mogli wykorzystać exploit i zainstalować na nich oprogramowanie ransomware, które spowodowało szkody o wartości szacowanej na 4 miliardy dolarów.

Jeśli Twoja firma zatrudnia bardzo niewielką liczbę pracowników, naucz ich, jak ważne jest instalowanie najnowszych aktualizacji oprogramowania, i przypominaj im od czasu do czasu, aby sprawdzili, czy są nowe. Jeśli jednak nie byłoby to praktyczne, rozważ zatrudnienie osoby, która zajmie się kwestiami związanymi z IT lub powierzenie tej odpowiedzialności obecnemu, obeznanemu z technologią pracownikowi.

Krok #3 — Używaj silnych haseł

Korzystając z oprogramowania do łamania haseł, cyberprzestępca może natychmiast złamać 10-znakowe hasło składające się wyłącznie z cyfr, podczas gdy 14-znakowe hasło składające się z kombinacji cyfr, wielkich i małych liter oraz symboli (@, % itd. .) zajęłoby 200 milionów lat.

Jednak trudno jest zapamiętać złożone hasła, więc trudno oprzeć się pokusie używania nieoptymalnych haseł. Gdyby tylko istniał prosty sposób na tworzenie silnych, trudnych do złamania i zapadających w pamięć haseł, prawda? Cóż, jest! Możesz tworzyć silne hasła z zapadających w pamięć tekstów piosenek, wierszy itp., używając liter, cyfr i znaków do reprezentowania słów i/lub liter.

Weźmy na przykład tekst AC/DC „To długa droga na szczyt, jeśli chcesz rock'n'rolla”. Można to przekonwertować na silne hasło, takie jak: i @ Lw2tTiUwr'n'r ( to długa droga do szczytu , jeśli chcesz rock'n'r ) . Tak długo, jak pamiętasz, możesz być tak kreatywny, jak chcesz. Na przykład znak dolara może być użyty do przedstawienia litery „S” lub słowa „pieniądze”, a nawias stanowi dobry, trudny do odgadnięcia substytut litery „O”.

Możesz sprawdzić, jak silne są Twoje hasła i ile czasu zajmie hakerowi ich złamanie, klikając tutaj.

Warto również rozważyć zakup menedżera haseł dla swoich pracowników. Menedżerowie haseł mogą automatycznie generować i przechowywać bezpieczne hasła, dzięki czemu każdy pracownik może mieć unikalne, bardzo silne hasła do wszystkich swoich kont — bez konieczności zapamiętywania ich wszystkich. Wielu dostawców menedżerów haseł oferuje również licencje zaprojektowane specjalnie dla małych i średnich firm.

Krok #4 — Włącz uwierzytelnianie wieloskładnikowe

Uwierzytelnianie wieloskładnikowe (MFA) — zwane również uwierzytelnianiem dwuskładnikowym (2FA) — dodaje dodatkową warstwę ochrony do kont, wymagając od użytkowników podania dwóch oddzielnych form informacji podczas logowania.

Zwykle użytkownicy logują się za pomocą nazwy użytkownika i hasła (hasło jest pierwszą formą/czynnikiem identyfikacji). Jednak MFA wymaga od użytkowników podania dodatkowego czynnika, aby udowodnić, że są tym, za kogo się podają — na przykład kodu wysłanego na zaufany numer telefonu. Według Google MFA za pośrednictwem SMS-ów pomaga „zablokować 100% automatycznych botów, 96% masowych ataków phishingowych i 76% ataków ukierunkowanych”.

Istnieje kilka typowych metod uwierzytelniania dla usługi MFA, w tym weryfikacja SMS, weryfikacja poczty e-mail i aplikacje uwierzytelniające. Jednak niezależnie od używanej metody uwierzytelniania, ulepszenia w zakresie bezpieczeństwa kont są ogromne.

Zdecydowanie zalecamy włączenie usługi MFA na wszystkich kontach osobistych i firmowych oraz nałożenie na pracowników obowiązku włączenia jej na wszystkich kontach służbowych.

Aby dowiedzieć się więcej o Miesiącu Świadomości Cyberbezpieczeństwa i o tym, jak możesz wziąć w nim udział, kliknij tutaj.