4 consejos de ciberseguridad para empresas

Publicado: 2022-11-01Cada octubre es el Mes de la Concientización sobre Ciberseguridad, y este año, las dos organizaciones detrás de la campaña internacional, la Agencia de Seguridad de Ciberseguridad e Infraestructura (CISA) y la Alianza Nacional de Ciberseguridad (NCA), destacan cuatro pasos de acción clave que todos pueden tomar para proteger mejor ellos mismos contra las amenazas cibernéticas.

En esta publicación, discutiremos los cuatro pasos y por qué son esenciales, así como también brindaremos algunos consejos valiosos que los propietarios de pequeñas y medianas empresas pueden seguir para asegurarse de que sus negocios y empleados estén protegidos.

Paso #1: Piense antes de hacer clic: reconozca y denuncie el phishing

El phishing es un tipo de ciberataque en el que un atacante intenta engañar a alguien para que haga algo que no debería, como hacer clic en un enlace malicioso o compartir su nombre de usuario y contraseña. Es una gran amenaza para las empresas porque un pequeño error de un empleado podría provocar que los datos confidenciales de la empresa y/o del cliente caigan en las manos equivocadas, la instalación de software malicioso en las computadoras de la empresa y muchos otros problemas graves de ciberseguridad.

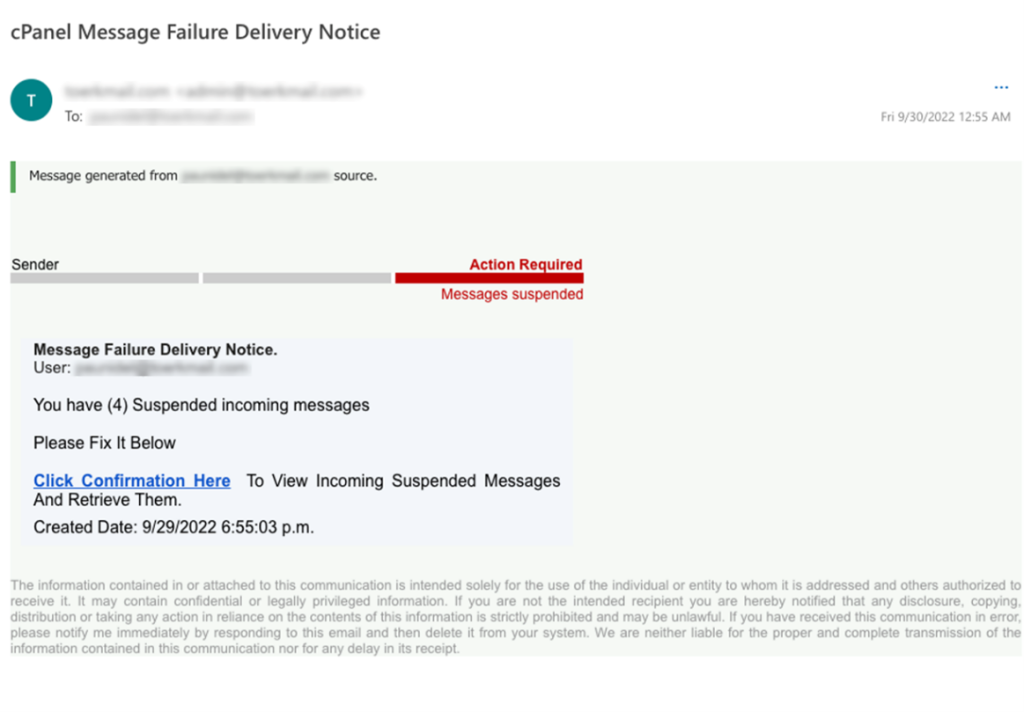

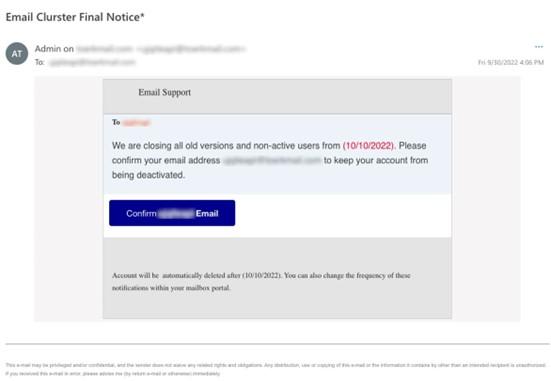

El phishing ocurre más comúnmente a través del correo electrónico. A continuación, se muestran dos ejemplos reales de correo electrónico de phishing que detectó Trend Micro, un líder mundial en ciberseguridad, en septiembre.

Como puede ver, los ejemplos anteriores parecen legítimos. Sin embargo, hay algunos signos comunes de estafas de phishing que los empleados pueden aprender a reconocer, que incluyen:

- Amenazas o sensación de urgencia: "Su cuenta se cerrará en 24 horas si no hace clic en este botón", por ejemplo.

- Una dirección de correo electrónico cuestionable: si un correo electrónico dice ser de una determinada empresa, pero el dominio de la dirección de correo electrónico no incluye el nombre de la empresa, es una gran señal de alerta.

- Archivos adjuntos sospechosos: los ciberdelincuentes a menudo adjuntan archivos a los correos electrónicos que, cuando se abren, instalan software malicioso.

- Solicitudes extrañas: los correos electrónicos inesperados que solicitan pagos y/o información personal son casi con seguridad estafas de phishing.

- Errores gramaticales y ortográficos.

Además de garantizar que todos los empleados sepan qué buscar cuando se trata de los signos comunes de estafas de phishing, se debe instalar un software de seguridad en todas las computadoras de la empresa. Busque un producto que venga con capacidades anti-phishing; la mayoría de los programas de seguridad de compañías conocidas incluirán esto.

Si usted o uno de sus empleados recibe un correo electrónico de phishing, reenvíelo al Grupo de Trabajo Anti-Phishing a [email protected]. Las estafas de phishing también se pueden denunciar a la FTC en FTC.gov/complaint.

Paso n.º 2: actualice su software

Es esencial asegurarse de que los sistemas operativos y las aplicaciones de todas las computadoras de la empresa se actualicen regularmente a las últimas versiones de software, ya que las actualizaciones de software incluirán regularmente correcciones para problemas de seguridad conocidos. El uso de software desactualizado hace que sea exponencialmente más fácil para los ciberdelincuentes explotar una computadora/sistema.

Los ataques globales de ransomware WannaCry/WannaCrypt en 2017 se dirigieron a las computadoras de Microsoft que ejecutaban software desactualizado que tenía una vulnerabilidad conocida que ya había sido reparada por Microsoft. Sin embargo, debido a que muchas computadoras no se habían actualizado, los ciberdelincuentes pudieron aprovechar el exploit e instalar ransomware en ellas que causó daños estimados en $ 4 mil millones.

Si su empresa emplea solo a una cantidad muy pequeña de empleados, enséñeles la importancia de instalar las últimas actualizaciones de software y recuérdeles de vez en cuando que busquen nuevas. Sin embargo, si eso no fuera práctico, considere contratar a una persona para que se ocupe de los problemas relacionados con TI o asigne esta responsabilidad a un empleado experto en tecnología.

Paso #3: Usa contraseñas seguras

Al utilizar un software de piratería de contraseñas, un ciberdelincuente puede descifrar una contraseña de 10 caracteres compuesta solo por números al instante, mientras que una contraseña de 14 caracteres compuesta por una combinación de números, letras mayúsculas y minúsculas y símbolos (@, %, &, etc. .) tomaría 200 millones de años.

Sin embargo, es difícil recordar contraseñas complejas, por lo que puede ser difícil resistir la tentación de usar contraseñas que no son las óptimas. Si tan solo hubiera una manera fácil de crear contraseñas seguras, difíciles de hackear y memorables, ¿verdad? Bueno, ¡hay! Puede crear contraseñas seguras a partir de letras de canciones memorables, poemas, etc. usando letras, números y caracteres para representar palabras y/o letras.

Por ejemplo, tome la letra de AC/DC "It's a long way to the top if you want rock 'n' roll". Esto se puede convertir en una contraseña segura como esta: i @ Lw2tTiUwr'n'r ( está muy lejos de llegar a la cima si quiere rockear ) . Mientras puedas recordarlo, también puedes ser tan creativo como quieras. Por ejemplo, el signo de dólar se puede usar para representar la letra "S" o la palabra "dinero" y los paréntesis son un buen sustituto difícil de adivinar para la letra "O".

Puede verificar qué tan seguras son sus contraseñas y cuánto tiempo le tomaría a un pirata informático descifrarlas haciendo clic aquí.

También debe considerar comprar un administrador de contraseñas para sus empleados. Los administradores de contraseñas pueden generar y almacenar automáticamente contraseñas seguras, lo que permite que cada empleado tenga contraseñas únicas y ultra seguras para todas sus cuentas, sin necesidad de recordarlas todas. Muchos proveedores de administradores de contraseñas también ofrecen licencias diseñadas específicamente para pequeñas y medianas empresas.

Paso n.º 4: habilite la autenticación multifactor

La autenticación multifactor (MFA), también llamada autenticación de dos factores (2FA), agrega una capa adicional de protección a las cuentas al requerir que los usuarios proporcionen dos formas de información separadas para iniciar sesión.

Convencionalmente, los usuarios inician sesión con un nombre de usuario y una contraseña (siendo la contraseña la primera forma/factor de identificación). Sin embargo, MFA requiere que los usuarios proporcionen un factor adicional para demostrar que son quienes dicen ser, como un código enviado a un número de teléfono confiable. Según Google, MFA a través de SMS ayuda a "bloquear el 100 % de los bots automatizados, el 96 % de los ataques masivos de phishing y el 76 % de los ataques dirigidos".

Existen varios métodos de autenticación comunes para MFA, incluida la verificación por SMS, la verificación por correo electrónico y las aplicaciones de autenticación. Sin embargo, independientemente del método de autenticación que se utilice, las mejoras en la seguridad de la cuenta son enormes.

Se recomienda enfáticamente que habilite MFA en todas sus cuentas personales y comerciales y que sea obligatorio que los empleados lo habiliten en todas sus cuentas de trabajo.

Para obtener más información sobre el Mes de Concientización sobre Seguridad Cibernética y cómo puede participar, haga clic aquí.