4 dicas de segurança cibernética para empresas

Publicados: 2022-11-01Todo mês de outubro é o mês de conscientização sobre segurança cibernética e, este ano, as duas organizações por trás da campanha internacional – a Agência de Segurança Cibernética e Infraestrutura (CISA) e a Aliança Nacional de Segurança Cibernética (NCA) – estão destacando quatro etapas principais de ação que todos podem adotar para melhor proteger contra ameaças cibernéticas.

Neste post, discutiremos as quatro etapas e por que elas são essenciais, além de fornecer algumas dicas valiosas que os proprietários de pequenas e médias empresas podem seguir para garantir que seus negócios e funcionários estejam protegidos.

Etapa 1 — Pense antes de clicar: reconheça e denuncie phishing

Phishing é um tipo de ataque cibernético no qual um invasor tenta induzir alguém a fazer algo que não deveria, como clicar em um link malicioso ou compartilhar seu nome de usuário e senha. É uma grande ameaça para as empresas porque um pequeno erro de um funcionário pode resultar em dados confidenciais da empresa e/ou do cliente caindo em mãos erradas, instalação de software malicioso nos computadores da empresa e muitos outros problemas sérios de segurança cibernética.

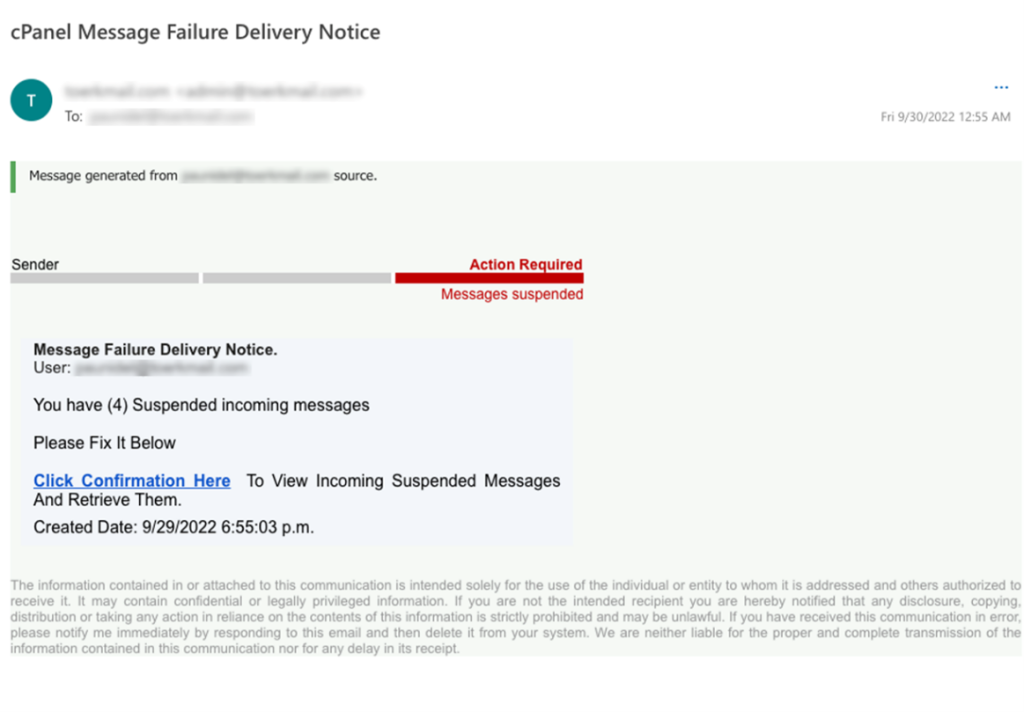

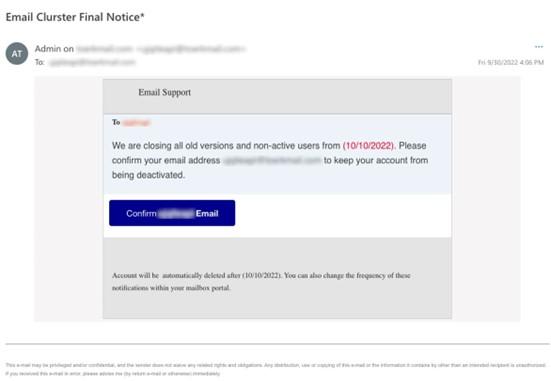

O phishing geralmente acontece por e-mail. Abaixo estão dois exemplos reais de e-mail de phishing que foram detectados pela Trend Micro – líder global em segurança cibernética – em setembro.

Como você pode ver, os exemplos acima parecem legítimos. No entanto, existem alguns sinais comuns de golpes de phishing que os funcionários podem ser treinados para reconhecer, incluindo:

- Ameaças ou senso de urgência – “Sua conta será fechada em 24 horas se você não clicar neste botão”, por exemplo.

- Um endereço de e-mail questionável — Se um e-mail afirma ser de uma determinada empresa, mas o domínio do endereço de e-mail não inclui o nome da empresa, é uma grande bandeira vermelha.

- Anexos suspeitos — Os cibercriminosos geralmente anexam arquivos a e-mails que, quando abertos, instalam software malicioso.

- Solicitações estranhas — E-mails inesperados que solicitam pagamento e/ou informações pessoais são quase certamente golpes de phishing.

- Erros gramaticais e ortográficos.

Além de garantir que todos os funcionários saibam o que procurar quando se trata de sinais comuns de golpes de phishing, o software de segurança deve ser instalado em todos os computadores da empresa. Procure um produto que venha com recursos anti-phishing — a maioria dos softwares de segurança de empresas conhecidas incluirá isso.

Se você ou um de seus funcionários receber um e-mail de phishing, encaminhe-o para o Anti-Phishing Working Group em [email protected]. Golpes de phishing também podem ser relatados à FTC em FTC.gov/complaint.

Passo #2 — Atualize seu software

Certificar-se de que todos os sistemas operacionais e aplicativos dos computadores da empresa sejam atualizados regularmente para as versões de software mais recentes é essencial porque as atualizações de software incluirão regularmente correções para problemas de segurança conhecidos. O uso de software desatualizado torna exponencialmente mais fácil para os cibercriminosos explorarem um computador/sistema.

Os ataques globais de ransomware WannaCry/WannaCrypt em 2017 visaram computadores da Microsoft que executavam software desatualizado que tinha uma vulnerabilidade conhecida que já havia sido corrigida pela Microsoft. No entanto, como muitos computadores não foram atualizados, os cibercriminosos conseguiram tirar proveito da exploração e instalar o ransomware neles que causou danos estimados em US$ 4 bilhões.

Se sua empresa emprega apenas um número muito pequeno de funcionários, ensine-os sobre a importância de instalar as atualizações de software mais recentes e lembre-os de vez em quando para verificar se há novas. No entanto, se isso não for prático, considere contratar uma pessoa para cuidar de questões relacionadas a TI ou dar essa responsabilidade a um funcionário experiente em tecnologia.

Passo #3 — Use senhas fortes

Usando um software de hacking de senha, um cibercriminoso pode quebrar uma senha de 10 caracteres composta apenas de números instantaneamente, enquanto uma senha de 14 caracteres composta por uma mistura de números, letras maiúsculas e minúsculas e símbolos (@, %, &, etc.) .) levaria 200 milhões de anos.

No entanto, é difícil lembrar de senhas complexas, então pode ser difícil resistir à tentação de usar senhas abaixo do ideal. Se ao menos houvesse uma maneira fácil de criar senhas fortes, difíceis de hackear e memoráveis, certo? Pois existe! Você pode criar senhas fortes a partir de letras de músicas memoráveis, poemas, etc. usando letras, números e caracteres para representar palavras e/ou letras.

Por exemplo, pegue a letra do AC/DC "É um longo caminho para o topo se você quiser rock 'n' roll". Isso pode ser convertido em uma senha forte como: i @ Lw2tTiUwr'n'r (é um longo caminho até o topo se você quiser rock 'n' r ) . Contanto que você possa se lembrar disso, você também pode ser tão criativo quanto quiser. Por exemplo, o cifrão pode ser usado para representar a letra “S” ou a palavra “dinheiro” e os parênteses são um substituto bom e difícil de adivinhar para a letra “O”.

Você pode verificar a força de suas senhas e quanto tempo levaria um hacker para decifrá-las clicando aqui.

Você também deve considerar a compra de um gerenciador de senhas para seus funcionários. Os gerenciadores de senhas podem gerar e armazenar automaticamente senhas seguras, permitindo que cada funcionário tenha senhas únicas e ultrafortes para todas as suas contas — sem a necessidade de lembrar de todas elas. Muitos provedores de gerenciadores de senhas também oferecem licenças projetadas especificamente para pequenas e médias empresas.

Passo #4 — Habilite a autenticação multifator

A autenticação multifator (MFA) — também chamada de autenticação de dois fatores (2FA) — adiciona uma camada extra de proteção às contas, exigindo que os usuários forneçam duas formas separadas de informações para fazer login.

Convencionalmente, os usuários fazem login com um nome de usuário e senha (sendo a senha a primeira forma/fator de identificação). No entanto, a MFA exige que os usuários forneçam um fator adicional para provar que são quem dizem ser – como um código enviado para um número de telefone confiável. De acordo com o Google, a MFA via SMS ajuda a “bloquear 100% dos bots automatizados, 96% dos ataques de phishing em massa e 76% dos ataques direcionados”.

Existem vários métodos de autenticação comuns para MFA, incluindo verificação por SMS, verificação de e-mail e aplicativos autenticadores. No entanto, não importa qual método de autenticação seja usado, as melhorias na segurança da conta são enormes.

É altamente recomendável que você habilite a MFA em todas as suas contas pessoais e comerciais e torne obrigatório para os funcionários habilitá-la em todas as suas contas de trabalho.

Para saber mais sobre o mês de conscientização sobre segurança cibernética e como você pode participar, clique aqui.